Top plateformes de remboursement pour maximiser vos économies

Maximiser ses économies grâce aux plateformes de remboursement devient indispensable face à la hausse constante des prix. Ce guide présente une sélection rigoureuse des meilleures[…]

Top 5 raisons de choisir bitstack pour épargner en bitcoin

Épargner en bitcoin se complexifie face aux options multiples et à la volatilité. Bitstack simplifie cette démarche grâce à une plateforme sécurisée et innovante, pensée[…]

10 conseils efficaces pour un nettoyage optimal de votre pc

Un PC propre et bien entretenu assure performances rapides et longue durée. Le nettoyage physique élimine poussières et saletés, tandis qu’un entretien logiciel optimise l’espace[…]

Supports de téléphone : 5 astuces pour un confort optimal

Utiliser un support de téléphone adapté transforme l’expérience quotidienne en améliorant confort et ergonomie. Choisir un modèle compatible, robuste et bien positionné évite fatigue et[…]

Formation ia nouméa : optimisez votre entreprise en 1 jour

Découvrez comment une formation IA à Nouméa peut transformer votre entreprise en une seule journée. Adaptée à tous les niveaux, elle vous enseigne l’intégration pratique[…]

Quel est le vrai coût d’un site internet ? découvrez-le ici !

Le coût réel d’un site internet dépasse souvent le simple prix annoncé. Selon le type, les fonctionnalités et le prestataire, la facture peut varier de[…]

Boostez votre présence en ligne avec la création de site internet Lorient

Trouver une agence web à Lorient capable de conjuguer expertise technique et accompagnement personnalisé fait toute la différence. Lamour du Web se distingue par sa[…]

L’agence de développement web à paris qui booste votre projet

Trouver une agence web à Paris capable de transformer votre idée en un projet numérique performant demande rigueur et expertise. Ces agences offrent bien plus[…]

Transformez votre vision en site internet à clermont-ferrand !

À Clermont-Ferrand, transformer votre idée en site web performant demande bien plus que de la technique. Coqpit, agence locale aux méthodes innovantes et à l’écoute,[…]

Meilleurs sites de cashback pour économiser facilement

Trouver les meilleurs sites de cashback permet d’économiser facilement sur ses achats en ligne. Cette sélection compare fiabilité, taux de remboursement et fonctionnalités pour choisir[…]

Astuces incontournables pour bien nettoyer son pc

Nettoyer son PC va bien au-delà d’un simple coup de chiffon. Un entretien complet, alliant suppression des fichiers inutiles et nettoyage physique, améliore la rapidité[…]

Supports de téléphone : libérez votre confort quotidien

Simplifiez votre quotidien grâce à des supports de téléphone adaptés à chaque environnement : voiture, bureau ou vélo. Choisissez des modèles robustes, compatibles avec vos[…]

Bitstack avis : l’application idéale pour épargner en bitcoin

Bitstack simplifie l’épargne en Bitcoin en automatisant l’investissement de petites sommes issues de vos achats quotidiens. Grâce à son système de “arrondi”, chaque dépense génère[…]

Explorez les fonctionnalités de Twitchtracker pour vos streams

Twitchtracker s’affiche comme une solution incontournable pour les streamers désireux d’optimiser leur contenu. Avec des outils avancés d’analyse et des statistiques détaillées, ce service permet[…]

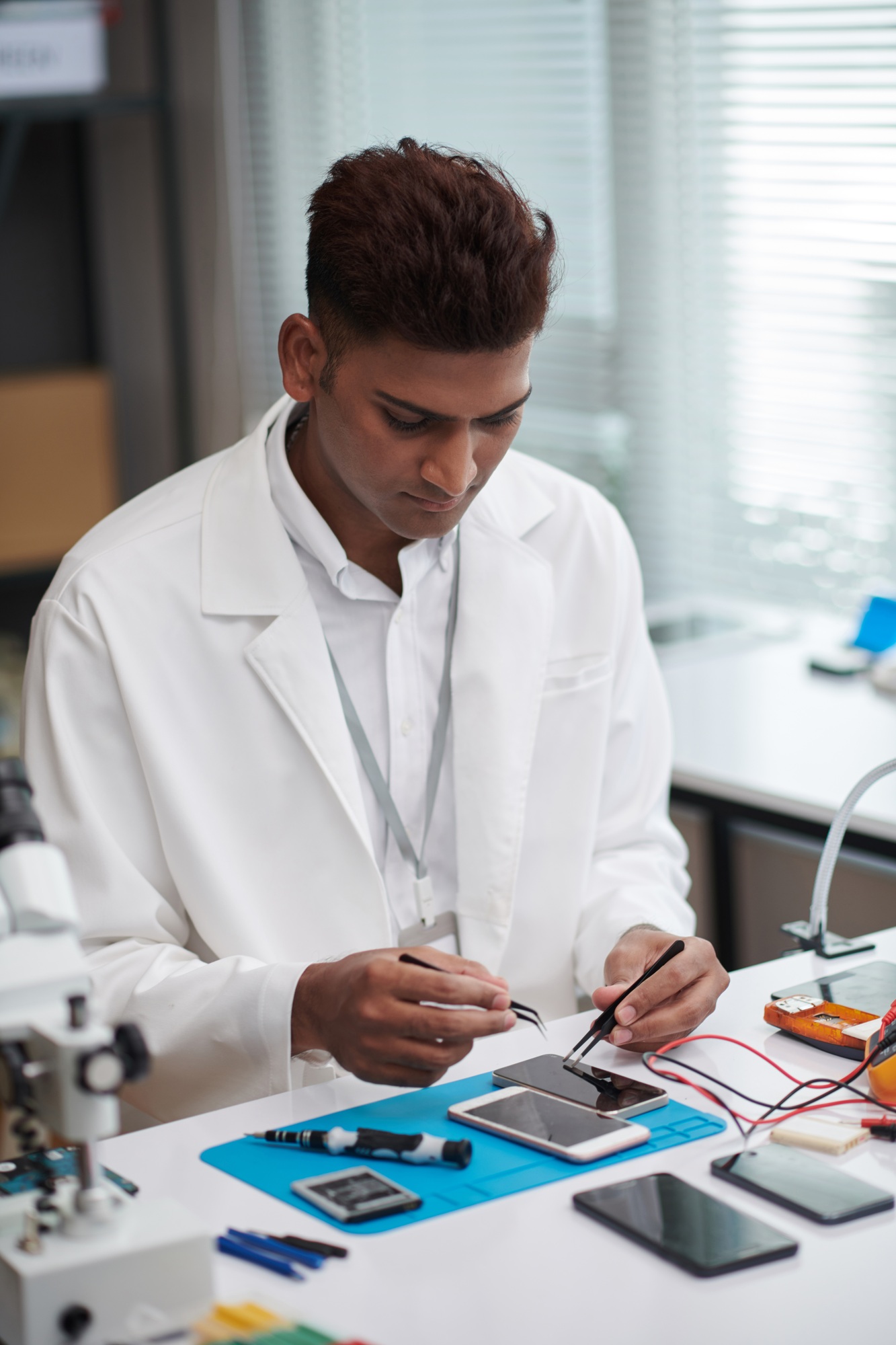

Réparation iphone à montpellier : solutions rapides près de vous

Trouver un service de réparation d’iPhone à Montpellier n’a jamais été aussi simple. Que ce soit pour remplacer un écran fissuré ou changer une batterie,[…]

Guide des builds essentiels pour path of exile 2

Créer le personnage parfait dans "Path of Exile 2" peut sembler déroutant avec tant d’options disponibles. Ce guide présente des builds essentiels, adaptés pour optimiser[…]

Création de site internet : des sites modernes et performants

Créer un site internet performant nécessite de bien choisir les outils et méthodes adaptés à vos besoins. Avec des plateformes comme E-monsite, la création devient[…]

Comment protéger le smartphone d’un senior contre les arnaques

Les arnaques ciblent de plus en plus les seniors, souvent moins familiarisés avec les technologies modernes. Protéger le smartphone d’un senior est essentiel pour leur[…]

Top 10 des applications à installer sur le smartphone d’un senior

L'utilisation d'un smartphone peut sembler compliquée pour les seniors, mais plusieurs applications rendent la vie quotidienne beaucoup plus facile et agréable. Que ce soit pour[…]

L’impact des smartphones sur la vie des seniors

Les smartphones transforment rapidement la vie des seniors, offrant des outils pour rester connectés, informés et engagés. Cette révolution numérique facilite la communication avec la[…]

L’anatomie d’un e-mail marketing réussi

Un e-mail marketing réussi repose sur plusieurs éléments clés. La personnalisation attire l’attention, tandis qu’un objet accrocheur incite à l’ouverture. Le contenu pertinent doit répondre[…]

Les meilleures alternatives à Windows pour un ordinateur de bureau

Les alternatives à Windows gagnent en popularité alors que de plus en plus d'utilisateurs recherchent des systèmes d'exploitation performants, personnalisables et souvent plus économiques. GNU/Linux,[…]

Qu’est-ce que l’automatisation de l’e-mail marketing et pourquoi y recourir ?

L'automatisation de l'e-mail marketing revolutionne la manière dont les entreprises communiquent avec leurs clients. Elle permet d'envoyer des messages personnalisés, de segmenter les audiences et[…]

Tout savoir sur les systèmes d’exploitation pour ordinateur de bureau

Les systèmes d'exploitation pour ordinateur de bureau sont au cœur de notre expérience numérique, influençant la façon dont nous interagissons avec nos appareils. Chaque système[…]

Les 10 plus mauvaises pratiques en e-mail marketing

L'e-mail marketing peut être un puissant outil de communication, mais il est souvent mal utilisé. Des erreurs courantes peuvent non seulement nuire à votre image[…]

Meilleures configurations PC pour différents usages

Choisir la bonne configuration PC dépend de vos besoins spécifiques, qu'il s'agisse de jeux vidéo, de travail graphique ou de surf sur Internet. Chaque usage[…]

L’évolution des virus informatiques : d’un canular à une cyber menace

Les virus informatiques ont parcouru un long chemin depuis leurs débuts, passant de simples canulars à des menaces sophistiquées qui ciblent des millions d'utilisateurs. Cette[…]

Examens profonds de la stratégie des jeux de guerre

La stratégie des jeux de guerre offre une perspective fascinante sur la prise de décision et la planification tactique. En examinant des simulations réalistes, les[…]

Les ransomwares : une forme mortelle de virus informatique

Les ransomwares représentent une menace redoutable dans le paysage numérique actuel. Ces virus informatiques, capables de chiffrer des données essentielles, laissent les victimes dans l'impasse,[…]

Que révèlent les jeux en ligne sur notre personnalité ?

Que révèlent les jeux en ligne sur notre personnalité ? Dans l'ère numérique, les jeux en ligne sont devenus une partie intégrante de notre vie[…]

A quoi ressembleront les jeux de stratégie de demain?

Les jeux de stratégie de demain promettent d'être une expérience immersive et dynamique, intégrant des technologies avancées comme l'intelligence artificielle et la réalité augmentée. Ces[…]

Les virus informatiques les plus couramment rencontrés et comment les éviter

Les virus informatiques représentent une menace omniprésente pour les utilisateurs de technologies. Alors que certaines menaces sont bien connues, d'autres évoluent rapidement, rendant la vigilance[…]

Comment établir une stratégie efficace de gestion des logs pour optimiser vos environnements cloud-native ?

Une gestion efficace des logs est essentielle pour tirer le meilleur parti de vos environnements cloud-native. Une bonne stratégie vous aide non seulement à optimiser[…]

Guide Pratique : Déployer Zabbix pour Surveiller Efficacement la Performance de vos Réseaux

La surveillance efficace des performances réseau est indispensable dans un environnement technologique en constante évolution. Zabbix, outil open-source, se distingue par sa capacité à offrir[…]

Guide Pratique pour Déployer une Solution de Gestion Centralisée des Logs dans un Environnement Multi-Cloud

Dans un environnement multi-cloud, la gestion des logs peut s'avérer complexe. Les entreprises doivent faire face à des défis tels que la fragmentation des données,[…]

Comment configurer un serveur NAS pour un usage domestique sécurisé en 2024?

Dans un monde de plus en plus connecté, stocker vos données de manière sécurisée et accessible est devenu essentiel. Que vous soyez un passionné de[…]

Comment utiliser la technologie des crypto-monnaies pour sécuriser vos transactions en ligne?

Avec la montée en puissance de la blockchain et des crypto-monnaies, la sécurisation des transactions en ligne a pris une toute nouvelle dimension. Les nouvelles[…]